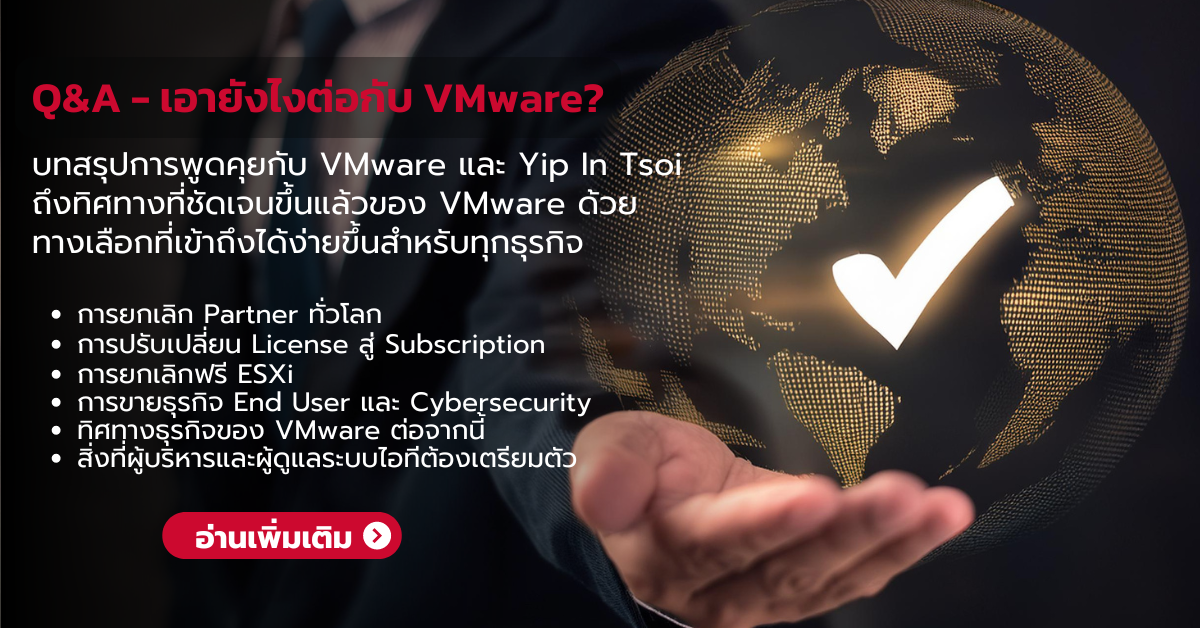

เอายังไงต่อกับ VMware

ผู้เขียน : Broadcom วันที่ : 14 สิงหาคมคม 2567

ในปี 2024 นี้ คำถามสำคัญที่ผู้ดูแลระบบ IT ทั่วไทยและทั่วโลกต้องถามกันนั้นก็คือ “จะเอายังไงต่อกับ VMware?” จากสถานการณ์ความเปลี่ยนแปลงของ VMware ที่ถูก Broadcom ซื้อกิจการไปเมื่อปลายปีที่แล้ว และข่าวสารต่างๆ ที่ทำให้เหล่าผู้ใช้งานต้องหวาดหวั่น

ข่าวดีก็คือ ตอนนี้สถานการณ์เริ่มคลี่คลายไปในทางที่ดีขึ้นแล้ว และทีมงาน Yip In Tsoi ก็ได้เชิญทีมงาน TechTalkThai เข้าไปพูดคุยไขข้อสงสัยทั้งหมดกับทาง VMware โดยตรง ซึ่งก็ทำให้เห็นภาพชัดเจนขึ้นมากว่าทาง VMware ได้พยายามแก้ไขปัญหาที่เกิดขึ้นกับวงการ IT อย่างไรในช่วงที่ผ่านมา และตอนนี้ก็พร้อมที่จะเดินหน้าต่ออย่างเต็มตัวไปกับธุรกิจองค์กรทั่วโลกได้แล้ว

มาคลายข้อสงสัยร่วมกันแบบจัดเต็มได้ในบทความนี้เลยนะครับ

สรุปสั้นๆ คือ VMware ยังคงดำเนินธุรกิจในไทยต่อไปภายใต้ชื่อ VMware by Broadcom โดยมี Distributor หลักคือ VST-ECS และมี SI Partner ทั่วไทยมากกว่า 100 ราย (Yip In Tsoi เป็น Premier Partner ซึ่งเป็นพันธมิตรในระดับสูงต่อไป)

ส่วนเรื่อง License ทาง VMware ได้ปรับ Subscription ใหม่ให้เข้าถึงได้ง่ายขึ้นมากสำหรับธุรกิจในทุกขนาด โดยมีการรวมเทคโนโลยีที่เคยเป็นโซลูชันย่อยๆ ของ VMware เข้าใน Subscription เหล่านี้ด้วยเป้าหมายที่ต้องการให้ธุรกิจใช้ VMware เพื่อสร้าง Private Cloud หรือ Hybrid Multicloud แทนที่จะเป็นเพียงแค่การทำ Virtualization เพียงอย่างเดียว โดยสำหรับใครที่เคยขอราคาไปเมื่อต้นปีแล้วอาจจะสู้ราคาไม่ไหว ก็สามารถลองขอราคาใหม่ที่ดีขึ้นไปพิจารณาอีกรอบได้แล้วตอนนี้

ส่วน ESXi แบบฟรีถาวรที่เมื่อก่อนเคยมี อันนี้ถูกตัดทิ้งอย่างถาวร และเปลี่ยนเป็นการให้ใช้ VMware Workstation Pro และ VMware Fusion Pro ฟรีๆ บน Windows และ Mac แทน ทำให้การทดสอบระบบหรือเทคโนโลยีต่างๆ ทำได้ง่ายดายยิ่งกว่าเดิม ซึ่งก็สามารถประยุกต์นำไปใช้เป็น Server ให้กับระบบ IT ขนาดเล็กได้เช่นกัน แต่จะไม่มีรุ่นฟรีที่ลงใน Bare Metal Server ตรงๆ อย่างในอดีตอีกแล้ว

1. Broadcom ซื้อ VMware ไปแล้ว จะเชื่อมั่นได้ไหม? เพราะที่ผ่านมา Broadcom ซื้อบางบริษัทไปแล้วก็หายไปจากประเทศไทยเลย

ประเด็นแรกที่ได้พูดคุยกันก่อนเลยก็คือเรื่องของความเชื่อมั่นที่มีต่อ Broadcom และ VMware ในอนาคต เพราะที่ผ่านมาในประเทศไทยเรามักจะพบว่า เมื่อ Broadcom ซื้อ Vendor รายไหนไปแล้ว Vendor รายนั้นมักจะหายไปจากประเทศไทย หรือใช้ระยะเวลานานมากกว่าจะกลับมาได้ แล้วเหตุการณ์นี้จะเกิดขึ้นกับ VMware ด้วยหรือเปล่า?

อันที่จริงแล้ว Broadcom ซื้อ Vendor รายต่างๆ ไปแล้ว Vendor รายนั้นๆ ก็ยังคงดำเนินธุรกิจอยู่ เพียงแต่มีการเปลี่ยนแปลงรูปแบบการดำเนินธุรกิจไปมุ่งเน้นลูกค้าที่มีความเฉพาะกลุ่มมากขึ้นแทน และปรับธุรกิจไปสู่รูปแบบ Subscription ซึ่งที่ผ่านมา ผลประกอบการของธุรกิจเหล่านั้นก็อยู่ในเกณฑ์ที่ดีจนทาง Broadcom ได้เริ่มพิจารณาการเข้าซื้อกิจการของ VMware ในครั้งนี้ด้วยเป้าหมายในการปรับรูปแบบของการดำเนินธุรกิจด้วยเช่นกัน

อย่างไรก็ดี สำหรับกรณีของ VMware จะมีความพิเศษกว่า Vendor รายอื่นๆ ก่อนหน้า เพราะ VMware เป็นธุรกิจขนาดใหญ่และมีฐานลูกค้าจำนวนมหาศาลทั่วโลก ดังนั้นทาง Broadcom จึงจะยังคงดำเนินธุรกิจในส่วนของ VMware ในทุกๆ ประเทศต่อไป เพียงแต่เปลี่ยนเครื่องหมายการค้าจาก VMware มาเป็น VMware by Broadcom แทน

สำหรับประเทศไทย ทีมงาน VMware ก็ยังคงมีอยู่ต่อไป โดยมีการย้ายออฟฟิศไปสู่ที่ใหม่ ซึ่ง ณ ปัจจุบันกำลังมีการสร้างออฟฟิศแห่งใหม่ซึ่งน่าจะพร้อมเปิดตัวภายในช่วงปลายปีนี้เพื่อเชิญลูกค้าหรือพันธมิตรรายต่างๆ เข้าไปพูดคุยหรือจัดสัมมนาแบ่งปันความรู้ได้เหมือนเดิม ดังนั้นมั่นใจได้ว่า Broadcom จะเอาจริงกับธุรกิจของ VMware อย่างแน่นอน และจะยังคงให้บริการในทุกๆ ประเทศอย่างใกล้ชิดกับลูกค้าและพันธมิตรต่อไป

2. ก่อนหน้านี้มีข่าว Broadcom ยกเลิก Partner ของ VMware ทั่วโลก แล้วใครจะให้บริการ? ประเด็นถัดมาคือเมื่อต้นปีที่ผ่านมา มีการตีข่าวอย่างรุนแรงจากสื่อต่างประเทศถึงการที่ Broadcom และ VMware ส่ง Email ยุติสัญญากับเหล่า Partner ทั่วโลก แล้วจะเปิดรับเฉพาะ Partner ที่ดูแลลูกค้าองค์กรรายใหญ่ๆ เท่านั้น

ความจริงเบื้องหลังของข่าวนี้ก็คือ ทาง VMware ต้องยุติสัญญากับ Partner ทั่วโลกจริง แต่ไม่ใช่การยุติไปเพื่อลดจำนวน Partner ให้เหลือแต่คนที่ดูแลลูกค้ารายใหญ่ แต่ทำไปเพื่อเปลี่ยนให้ Partner ไปเซ็นสัญญากับบริษัทใหม่คือ Broadcom แทนเท่านั้น โดยภายในสัญญาอาจจะมีการกำหนดเงื่อนไขบางประการเพิ่มเติมเพื่อให้มั่นใจว่า Partner รายนั้นๆ จะสามารถช่วยเหลือดูแลลูกค้าของ VMware ได้อย่างมีคุณภาพจริงๆ ไม่ใช่การขายขาดแล้วจบกันไปเพียงเท่านั้น

สำหรับในประเทศไทย ปัจจุบันนี้ VMware by Broadcom มี Distributor หลักคือ VST-ECS และมี SI Partner อีกมากกว่า 100 รายที่เซ็นสัญญากันเรียบร้อยพร้อมให้บริการโซลูชันของ VMware ได้แล้ว ซึ่งหนึ่งในนั้นก็คือ Yip In Tsoi ที่ได้เป็น Premier Partner ซึ่งถือเป็นพันธมิตรในระดับที่สูงมากของ VMware by Broadcom

ดังนั้นในประเด็นนี้ ธุรกิจต่างๆ ที่เคยใช้ VMware ยังคงสบายใจได้ว่าจะมีทางเลือกในการใช้งาน VMware ที่หลากหลายอยู่เหมือนในอดีต และมี SI Partner ที่มีคุณภาพมาช่วยดูแลรักษาแก้ไขปัญหาต่างๆ ในการใช้งานในระยะยาว

3. การเปลี่ยน License เป็น Subscription ทำให้ราคาของ VMware สูงขึ้นมาก จะทำอย่างไรได้บ้าง? อีกหนึ่งประเด็นใหญ่ ซึ่งน่าจะเป็นประเด็นที่สำคัญที่สุดของธุรกิจองค์กรทั่วไทยและทั่วโลกเลยก็คือ การปรับ Licensing Model จาก Perpetual ที่ซื้อขาดได้ในอดีต ไปสู่ Subscription อย่างเต็มตัว 100% ไม่มีการซื้อขาดให้เลือกได้อีกแล้ว และเมื่อขอราคาไป หลายๆ โซลูชันก็มีราคาที่สูงขึ้นจนเกินเอื้อมและใช้งานต่อไม่ไหว

จากการพูดคุยในครั้งนี้ทำให้ทราบว่า ช่วงแรกนั้น Broadcom ยังไม่มีความชำนาญในตลาดของ VMware และทำให้การกำหนด Licensing Model ในช่วงแรกมีปัญหาเป็นอย่างมาก โดยแบ่งเป็น 2 เรื่องใหญ่ๆ คือ เรื่องของ Subscription และเรื่องของราคา

ในเรื่องของ Subscription นั้น อันที่จริงแล้วหากพิจารณาโซลูชัน Virtualization อื่นๆ ก็จะพบว่า จริงๆ ผู้พัฒนาโซลูชัน Virtualization แทบทุกรายนั้นคิดค่าใช้จ่ายแบบ Subscription กันหมดแล้ว โดยบางรายอาจจะรวมมาในโซลูชัน Hardware เลยจึงดูเหมือนไม่ใช่ Subscription แต่เบื้องหลังก็ล้วนเป็น Subscription กันเป็นส่วนใหญ่ ดังนั้นทิศทางของการคิด License แบบ Subscription น่าจะกลายเป็นแนวทางที่ VMware เลือกใช้ต่อไปหลังจากนี้ และตัด Perpetual License ออกทั้งหมดอย่างที่ทุกท่านทราบกันดี

ส่วนในเรื่องของราคา อันนี้ถือเป็นการตัดสินใจที่ไม่ดีนักของ Broadcom จริงๆ ทำให้การคิดราคาในช่วงไตรมาสแรกและไตรมาสที่สองของปี 2024 นี้ที่ยังคงไม่มีความชัดเจน อีกทั้งมีราคาที่สูงเกินไปสำหรับธุรกิจในหลายๆ กลุ่มโดยเฉพาะในธุรกิจขนาดเล็กและขนาดกลาง ซึ่ง Broadcom เองก็ได้รับฟังความคิดเห็นจากลูกค้าทั่วโลกและนำไปปรับปรุง

ณ ปัจจุบันนี้ VMware มีการวาง Subscription License ใหม่ออกเป็น 5 ระดับด้วยกัน ดังนี้

A. vSphere Essentials Plus Kit เหมาะสำหรับ Data Center ขนาดเล็ก โดยรวมการใช้งาน VMware สำหรับ 96 Core พร้อมเทคโนโลยีที่หลากหลาย เช่น

vCenter Essentials สำหรับการบริหารจัดการ VM

Skyline Health สำหรับการตรวจสอบและแก้ไขปัญหา

Content Library สำหรับการจัดการ ISO และ Template

Green Metrics สำหรับการตรวจสอบการใช้พลังงานในระดับ VM มาให้

B. vSphere Standard เหมาะสำหรับ Data Center ขนาดเล็กจนถึงขนาดกลาง คิดค่าใช้จ่ายตามจำนวน Core ที่มีการติดตั้ง โดยรวม vCenter Standard และทุกความสามารถในระดับก่อนหน้าข้างต้นทั้งหมดเอาไว้ และมีการเสริมเทคโนโลยีดังเช่น

vCenter Lifecycle Management Service สำหรับบริหารจัดการการอัปเดต vCenter จำนวนมากขึ้น

vCenter Server Profiles สำหรับบริหารจัดการการตั้งค่าของ vCenter จำนวนหลายเครื่อง

vCenter Server Update Planner สำหรับวางแผนและออกรายงานการอัปเดต vCenter

Virtual Volumes สำหรับการเชื่อมต่อกับ SAN/NAS Storage ด้วย VVOL

ESXi Live Patching สำหรับการอัปเดต Hypervisor โดยมี Downtime ที่น้อยลง

Identity Federation สำหรับการเชื่อมต่อระบบยืนยันตัวตนและ Multi-Factor Authentication กับ Microsoft AD, Microsoft Azure AD FS, Microsoft Entra ID, Okta, PingFederate

Storage Policy-based Management สำหรับการบริหารจัดการ Storage Tier และทำ Automation ร่วมกับ Storage

Dynamic DirectPath IO สำหรับการใช้ DirectPath I/O

ส่วนความสามารถในการทำ Virtualization ก็ครอบคลุมทุกความสามารถในระดับก่อนหน้าข้างต้นเอาไว้ด้วยเช่นกัน โดยมีการเสริม vSphere Hybrid Linked Mode เพื่อเชื่อม vSphere ในระบบ On-Premises และ Cloud เข้าด้วยกัน, Storage vMotion, Fault Tolerance (2vCPU), vCenter High Availability, vCenter Backup and Restore, vCenter Server Appliance Migration, Hot and Cold Migration to the Cloud และอื่นๆ เข้ามา

C. vSphere Foundation เหมาะสำหรับ Data Center ขนาดกลางจนถึงขนาดใหญ่ คิดค่าใช้จ่ายตามจำนวน Core ที่มีการติดตั้ง โดยรวมทุกความสามารถในระดับก่อนหน้าข้างต้นทั้งหมดเอาไว้ และมีการเสริมเทคโนโลยีดังเช่น

Aria สำหรับการบริหารจัดการ Data Center ในระดับสูง

TKG Cluster Management สำหรับบริหารจัดการ Container จำนวนมาก

vSAN Enterprise สำหรับการทำ HCI โดยให้พื้นที่ 100GB ต่อ 1 Core ที่มีการใช้งาน ให้ทดลองใช้

vSAN Stretched Cluster สำหรับทำ Stretched Cluster กับ DC ที่ห่างกันด้วย ความสามารถของ vSAN

Tanzu Kubernetes Grid Service & Integrated Service สำหรับรองรับการทำ Container

Storage Service สำหรับการบริหารจัดการ Storage เพื่อรองรับ Container

Container Registry Service สำหรับจัดการ Container Image

VM Registry Service สำหรับจัดการ VM Image

Autoscaling for Kubernetes Cluster สำหรับการเพิ่มขยาย Cluster หรือจำนวน Node โดยอัตโนมัติ

Distributed Switch สำหรับสร้าง Virtual Switch และบริหารจัดการในระดับ Cluster

Host Profiles and Auto Deploy สำหรับการติดตั้ง vSphere ให้ได้มาตรฐานและเป็นอัตโนมัติ

มี Infrastructure as a Service (IaaS) Control Plane ซึ่งเป็น Kubernetes Control Plane ที่ Integrate มากับ vSphere สำหรับช่วยสร้าง Workload แบบต่างๆ ไม่ว่าจะเป็น vSphere Virtual Machine, vSphere Pods, Tanzu Kubernetes Cluster และอื่นๆ

ส่วนความสามารถในการทำ Virtualization ก็ครอบคลุมทุกความสามารถในระดับก่อนหน้าข้างต้นเอาไว้ด้วยเช่นกัน โดยมีการเสริมความสามารถด้าน Security, Instant Clone, NVIDIA AI-Ready Enterprise Platform, DRS, Storage DRS, DPM, I/O Control, Single Root SR-IOV, vSphere Persistent Memory, NVIDIA GRID vGPU, Proactive HA, Fault Tolerance (8 vCPU) และอื่นๆ อีกมากมายเพิ่มเข้าไป

D. VMware Cloud Foundation เหมาะสำหรับการสร้าง Private Cloud ภายในองค์กร โดยรวมเอาทั้ง vSphere, vSAN, NSX และ Aria เข้าไว้ด้วยกัน สามารถใช้งานได้ทั้งการเชื่อมต่อกับ SAN/NAS Storage และการทำ HCI พร้อมระบบบริหารจัดการแบบครบวงจร และความสามารถในการทำงานร่วมกับ Cloud ภายนอก

นอกจากนี้ VMware Cloud Foundation ยังสามารถเลือกเสริม Add-on Service ที่ต้องการได้ เช่น Application & Network Security, Application Platform by Tanzu, VMware Live Recovery สำหรับการทำ DR บน On-prem/Cloud และ VMware Private AI Foundation with NVIDIA สำหรับการทำงานร่วมกับ NVIDIA AI Enterprise

E. VMware Cloud Foundation Edge เหมาะสำหรับการสร้าง Edge Data Center โดยรวมเอาทั้ง vSphere, vSAN, NSX Networking และ Aria เข้าไว้ด้วยกัน สามารถใช้งานได้ทั้งการเชื่อมต่อกับ SAN/NAS Storage และการทำ HCI พร้อมระบบบริหารจัดการแบบครบวงจร และความสามารถในการทำงานร่วมกับ Cloud ภายนอก

Subscription นี้จะต่างจาก Subscription ก่อนหน้าในแง่ที่ VMware Cloud Foundation Edge สามารถเลือก Deploy ทุกส่วนทั้ง vSphere, vSAN, NSX และ Aria ให้ครบเลยก็ได้ หรือเลือกใช้เฉพาะแค่บางส่วนก็ได้ เพื่อให้เหมาะสมต่อทรัพยากรที่มีให้ใช้งานใน Edge Location ที่ต้องการ

นอกจากนี้ VMware Cloud Foundation Edge ยังสามารถเลือกเสริม Add-on Service ที่ต้องการได้ เช่น Application & Network Security, Application Platform by Tanzu, VMware Live Recovery และ VMware Private AI Foundation

ทั้งหมดนี้จะเห็นได้ว่า License ของ VMware มีความชัดเจนขึ้นมาก และแบ่งกรณีรูปแบบการใช้งานกันค่อนข้างชัดเจน ซึ่งจากการสอบถามทีมงานของ VMware และ Yip In Tsoi มานั้น ก็จะมีกรณีที่ธุรกิจองค์กรสามารถประหยัดค่าใช้จ่ายลงได้หากเดิมทีมีการใช้งานโซลูชันของ VMware ที่หลากหลายและเคยซื้อแยกแต่ละส่วนกันอยู่แล้ว รวมถึงก็มีกรณีที่ธุรกิจต้องเสียค่าใช้จ่ายมากขึ้นหากเดิมทีใช้เพียงแค่โซลูชัน Virtualization เพียงอย่างเดียวโดยไม่ใช้อย่างอื่นเลยเช่นกัน

อย่างไรก็ดี จากการจัดระเบียบ License และความยืดหยุ่นที่ดีขึ้นของทีมงาน VMware ในปัจจุบัน การลองขอราคาใหม่อีกครั้งในตอนนี้ก็อาจทำให้ได้ใช้งาน License ที่เหมาะสมในราคาที่สมเหตุสมผลมากขึ้นกว่าเดิม ดังนั้นทีมงาน TechTalkThai ก็ขอแนะนำให้ลองขอราคามาพิจารณากันอีกทีหนึ่งก็เป็นทางเลือกที่ดีครับ

4. มีข่าวยกเลิก ESXi ที่ใช้ฟรีไป ผู้ที่ใช้งานในส่วนนี้จะทำยังไงต่อ? อีกข่าวสะท้านวงการ IT ก็คือการที่ Broadcom ประกาศยกเลิก ESXi ที่เป็นรุ่นฟรีไป ทำให้ธุรกิจหลายแห่งที่เคยใช้งานอยู่ประสบกับปัญหา ซึ่งในมุมของ VMware นั้นก็ได้ทดแทนในส่วนนี้ด้วยการเปิดให้ใช้ License ของ VMware Workstation Pro และ VMware Fusion Pro แบบฟรีๆ บนเครื่อง PC หรือ Mac แทน ซึ่งก็จะสามารถตอบโจทย์ของการทดสอบเทคโนโลยี และการพัฒนา Software เบื้องต้นได้

ส่วนการใช้ในระบบ Production ภายใน Data Center ขนาดเล็ก อาจต้องประยุกต์ไปติดตั้งใช้งานบนเครื่อง Workstation หรือ Server ขนาดเล็กแทน และลง VMware Workstation Pro บนระบบปฏิบัติการ Windows ไปก่อน แต่ในระยะยาวทาง VMware ก็แนะนำให้ใช้ Subscription License แทน เพื่อให้ได้รับความสามารถทั้งในแง่ของการบริหารจัดการที่ดีขึ้น และการรักษาความมั่นคงปลอดภัยที่เข้มข้นขึ้นไปด้วย

5. มีข่าวว่า Broadcom ขายธุรกิจส่วน End User Computing และ Cybersecurity ของ VMware ออกไป ขายทำไม? Broadcom นั้นมองว่าธุรกิจหลักที่ตนเองต้องการผลักดันคือธุรกิจ Private Cloud และ Hybrid Multicloud ดังนั้นธุรกิจที่ไม่ได้เกี่ยวข้องโดยตรงอย่าง End User Computing และ Cybersecurity จึงถูกขายต่อให้กับองค์กรภายนอก เพื่อที่ Broadcom และทีมงาน VMware จะได้มุ่งเน้นกับธุรกิจหลักที่ต้องการ

นอกจากนี้ Broadcom ยังมองว่า Platform ของ VMware ควรเป็น Platform เปิดที่ผู้ใช้งานสามารถเลือกนำ Workload ที่ต้องการมาติดตั้งใช้งานได้อย่างอิสระ ดังนั้นการขายธุรกิจทั้งสองส่วนดังกล่าวออกไปจึงจะทำให้เกิดการแข่งขันที่ดียิ่งขึ้นต่อไป

6. หลังจากนี้ทิศทางของ VMware จะเป็นอย่างไรต่อไป? โดยรวมแล้ว VMware by Broadcom จะมุ่งเน้นในโซลูชันของ Private Cloud และ Hybrid Multicloud เป็นหลัก โดย Workload ที่ VMware by Broadcom จะให้ความสำคัญเพิ่มขึ้นนั้นก็คือ Container และ AI ดังนั้นจะเห็นได้ว่า Subscription License ที่ถูกประกาศออกมานั้น จะเป็นไปเพื่อให้ธุรกิจได้เตรียมความพร้อมสู่สถาปัตยกรรม Cloud ภายในองค์กร ที่เคยเป็นวิสัยทัศน์ขององค์กรหลายแห่งมานานแต่มีเพียงน้อยแห่งเท่านั้นที่จะได้เริ่มลงมือจริงๆ

อีกสิ่งที่ VMware by Broadcom จะมุ่งเน้นก็คือการเป็นระบบที่มีการเปิดกว้างมากขึ้นสำหรับธุรกิจองค์กรและเหล่าผู้พัฒนาเทคโนโลยีด้วยกัน ทั้งการขายธุรกิจส่วนที่เป็นคู่แข่งกับพันธมิตรของตนเองออกไป และการเป็นอิสระจากผู้ผลิต Server รายใหญ่ของโลก แต่ในทางตรงกันข้าม Broadcom เองก็จะสามารถพัฒนา Hardware ใหม่ๆ เข้ามาเสริมความสามารถให้กับ VMware ได้โดยไม่ต้องยึดติดกับแบรนด์ของ Server อีกด้วยเช่นกัน

ด้วยเหตุนี้ หากธุรกิจองค์กรต้องการจะเดินหน้าต่อไปกับโซลูชันของ VMware ก็อาจต้องเร่งแผนการวางสถาปัตยกรรมแบบ Hybrid Multicloud ด้วย VMware ให้เร็วขึ้น หรือหากต้องการใช้งาน Virtualization ของ VMware ก็ต้องวางแผนการใช้เทคโนโลยีใหม่ๆ ที่ VMware รวมเข้ามาให้เพื่อให้เกิดความคุ้มค่าสูงสุด

7. ธุรกิจองค์กรต้องเตรียมตัวอย่างไร? ผู้บริหาร IT และผู้ดูแลระบบ IT ควรปรับตัวอย่างไร? สำหรับในประเทศไทย ทาง VMware และ Yip In Tsoi ได้แบ่งปันความคิดเห็นว่ายังคงมีธุรกิจหลายแห่งที่ตัดสินใจใช้ VMware ต่อไปแม้บางรายจะมีค่าใช้จ่ายที่สูงขึ้น หรือบางรายจะมีค่าใช้จ่ายที่น้อยลงก็ตาม เนื่องจากปัจจัยหลายประการ เช่น

ความเชื่อมั่นที่มีต่อเทคโนโลยีของ VMware ยังอยู่ในระดับที่สูง ในขณะที่ยังใหม่กับเทคโนโลยี Virtualization อื่น

ทีมงานมีความเชี่ยวชาญในการใช้ VMware ในขณะที่ยังไม่เชี่ยวชาญนักกับเทคโนโลยี Virtualization อื่น รวมถึงการหาพนักงานใหม่มาเสริมทีม สามารถหาผู้ที่มีประสบการณ์ในการใช้งาน VMware ได้ง่ายกว่ามาก

การ Migrate ระบบนั้นใช้เวลานาน มีค่าใช้จ่ายแฝงมหาศาล และยังไม่มีเจ้าของเทคโนโลยี Virtualization รายใดที่สามารถรับประกันให้กับลูกค้าได้ว่า จะสามารถย้ายทุก Workload ไปใช้งานได้สำเร็จ 100% จริงๆ โดยเฉพาะในกลุ่มที่พัฒนาต่อยอดมาจาก Open Source Software นั้น ธุรกิจหลายแห่งก็ยังคงขาดความเชื่อมั่นในบริการหลังการขายอีกด้วย

การผสานระบบของ VMware เพื่อทำ Automation หรือการจัดการด้าน Network และ Cybersecurity นั้นมีความยืดหยุ่นและหลากหลาย ในขณะที่เทคโนโลยี Virtualization อื่นๆ อาจไม่รองรับเทคโนโลยีเดิมที่องค์กรใช้งานอยู่

ทั้งนี้หากพิจารณาถึง Subscription License ใหม่ที่มาในรูปแบบของการรวมความสามารถใหม่ๆ และผลิตภัณฑ์ที่หลากหลายเอาไว้ด้วยกันในแต่ละขั้นของ Subscription แล้ว ผู้บริหารทางด้าน IT และผู้ดูแลระบบ IT ในองค์กรที่ต้องการใช้งาน VMware ต่ออาจต้องทำการเรียนรู้เทคโนโลยีใหม่ๆ เพิ่มเติมอย่างรวดเร็ว เพื่อให้การใช้งาน License เหล่านี้มีความคุ้มค่ามากยิ่งขึ้น ใช้งานระบบโดยรวมได้คุ้มค่ามากขึ้น และสามารถดูแลรักษาระบบ Private Cloud ขององค์กรต่อไปได้อย่างมีประสิทธิภาพมากขึ้น